O ataque da SolarWinds destacou os perigos do software comprometido de terceiros. Então, neste artigo, você conhecerá as principais perguntas que a gerência executiva, conselhos e parceiros têm feito aos CISOs sobre sua preparação em relação aos ataques à cadeia de suprimentos de software.

Em dezembro, o mundo ficou sabendo de um dos maiores e mais sofisticados ataques de espionagem cibernética até o momento. Afinal, ele envolveu hackers russos patrocinados pelo estado invadindo redes de agências federais dos Estados Unidos e de várias empresas.

Em dezembro, o mundo ficou sabendo de um dos maiores e mais sofisticados ataques de espionagem cibernética até o momento. Afinal, ele envolveu hackers russos patrocinados pelo estado invadindo redes de agências federais dos Estados Unidos e de várias empresas.

Nela, os invasores comprometeram suas vítimas injetando código malicioso nas atualizações legítimas de software para uma plataforma de gerenciamento de rede popular desenvolvida por uma empresa chamada SolarWinds.

Vários meses depois, o governo dos Estados Unidos e a indústria privada ainda estão trabalhando para descobrir todo o escopo do ataque. Contudo, o incidente chamou a atenção para um problema que os pesquisadores de segurança vêm alertando há anos: a segurança da cadeia de suprimentos de software.

Muitas empresas estão investigando se seus próprios sistemas e dados foram afetados pelo comprometimento da SolarWinds. Enquanto isso, executivos, conselhos e clientes estão descobrindo que a ameaça de ataques à cadeia de abastecimento se expande para além deste único incidente. Ou seja, descobriram que não podem protelar formas de mitigar os riscos associados a eles.

Portanto, alguns líderes e especialistas em segurança divulgaram quais são as perguntas mais importantes que os CISOs precisam ser capazes de responder após ataques à cadeia de suprimento de software como o SolarWinds.

-

Corremos riscos mesmo se não estivermos usando o software backdoor?

Depois que um ataque como o SolarWinds acontece, os líderes de negócios irão e devem perguntar aos gerentes de TI e segurança cibernética se sua organização usa diretamente o software afetado. Afinal, se a resposta for sim, o plano de resposta a incidentes de segurança da empresa será acionado para identificar, conter e remover a ameaça e estabelecer a extensão do impacto nos negócios.

Contudo, se a resposta for não, isso não significa que a organização está segura. Afinal, algum dos parceiros, contratados ou fornecedores pode ter sido comprometido. A verdade é que os ataques à cadeia de suprimentos de software podem ter um amplo alcance e as empresas regularmente fornecem a terceiros acesso aos seus dados ou redes e servidores.

“Nossos clientes enviaram algum tipo de gerenciamento de risco ou formulário de divulgação de risco e eu tive que preencher isso. A empresa não estava usando o software, mas quase todos os meus planos de saúde entraram em contato comigo imediatamente e perguntaram: Você está usando e, se estiver usando, pare de usá-lo e nos informe sobre sua investigação. Então, eu fiz a mesma coisa. Procurei alguns de meus principais fornecedores terceirizados e, felizmente, só tinha um fornecedor em minha cadeia de suprimentos que realmente usava SolarWinds. Temos trabalhado com eles para prestar atenção em sua resposta forense” – Jesse Webb, diretor de tecnologia e segurança da empresa de TI de saúde Avalon Healthcare Solutions.

Portanto, é fundamental entender que os ataques à cadeia de suprimentos de software são altamente complexos e podem ter um longo alcance com o tempo. Um grupo chinês de espionagem cibernética conhecido como Winnti, Barium ou APT41 está envolvido nesse tipo de ataque desde 2017. Na época, ele fez backdoor em um software de gerenciamento de servidor produzido por uma empresa chamada NetSarang.

Mais exemplos

Naquele mesmo ano, o grupo conseguiu fazer backdoor da popular ferramenta de otimização de sistema CCleaner e distribuiu a atualização maliciosa para mais de 2 milhões de computadores. Contudo, apenas um número seleto de empresas do setor de tecnologia era alvo da carga útil de segundo estágio.

Em 2019, o grupo fez backdoor no ASUS Live Update Utility e o serviu a partir dos servidores oficiais ASUS. Então, os pesquisadores acreditam que todos esses ataques podem ser interconectados, com um compromisso fornecendo acesso para executar o próximo.

Durante uma coletiva de imprensa na Casa Branca, a assessora de segurança nacional adjunta para tecnologias cibernéticas e emergentes, Anne Neuberger, reconheceu essa ameaça e alertou que levará meses para o governo determinar o escopo total do ataque.

“Até hoje, nove agências federais e cerca de 100 empresas do setor privado foram comprometidas. Como você sabe, cerca de 18.000 entidades baixaram a atualização maliciosa. Portanto, a escala de acesso potencial excedeu em muito o número de comprometimentos conhecidos. Muitos dos comprometimentos do setor privado são empresas de tecnologia, incluindo redes de empresas cujos produtos poderiam ser usados para lançar novas intrusões” – Anne Neuberger.

Diversidade

Mike Raeder, um veterano do setor que ocupou cargos de liderança em segurança cibernética em várias organizações e até recentemente atuou como vice-CISO na Northrop Grumman, acha que os conselhos precisam ser mais bem informados sobre os aspectos técnicos de tais ataques. Afinal, no longo prazo, ele acredita que os conselhos devem se diversificar, incluindo ex-CIOs ou CISOs.

“Garantir que nossos conselhos entendam o panorama geral do risco cibernético é de vital importância e eles começarão a fazer essas perguntas maiores. Contudo, mesmo que não as façam, é responsabilidade dos líderes cibernéticos conversar com os conselhos sobre a extensão do risco cibernético dentro de uma organização inteira. Entretanto, isso não significa apenas o pilar de TI, mas também onde existe risco cibernético além disso. Quando falamos sobre cadeias de suprimentos de software em particular, com certeza devemos perguntar aos nossos fornecedores de software se eles usam SolarWinds ou qualquer produto [comprometido]. Ou seja, onde está o risco em sua organização que pode ser transferido para minha organização? “

-

Nosso programa de segurança atual cobre ataques à cadeia de suprimentos de software?

O principal problema da defesa contra ataques à cadeia de suprimentos de software é simples. Afinal, eles abusam de um relacionamento confiável entre usuários e fornecedores, tal como do acesso e privilégios legítimos que um determinado software recebe para desempenhar sua função.

Do ponto de vista do usuário, o software que eles baixam veio de uma fonte confiável por meio da distribuição ou canal de atualização correto e é assinado digitalmente. Portanto, não se pode esperar que os usuários façam engenharia reversa e analisem o código das atualizações de software que implantam em sua infraestrutura. Por outro lado, as empresas regulares não são fornecedores de segurança, portanto, não têm funcionários com essas habilidades.

Então, as organizações devem presumir que provavelmente não serão capazes de detectar a invasão inicial da cadeia de suprimentos de software. No entanto, elas podem tomar medidas para bloquear e detectar os segundos estágios do ataque. Isso inclui tentativas de:

- Baixar ferramentas e cargas adicionais;

- Comunicação com servidores externos de comando e controle;

- Mover-se lateralmente para outros sistemas.

-

Se o governo e fornecedores de segurança como a FireEye foram comprometidos, como podemos nos proteger?

As empresas precisam se concentrar na maturidade de seus programas de segurança, diz Webb. Afinal, todo mundo começa construindo um escudo externo forte com firewalls, sistemas de detecção e prevenção de intrusão, controle de DNS e outras coisas que criam limites. No entanto, eles não se esforçam muito para proteger o interior de seus ambientes.

As empresas podem detectar atividades de movimento lateral como tentativas de abuso de credenciais administrativas. Contudo, isso geralmente requer monitoramento avançado e ferramentas de detecção comportamental. Além, é claro, de grandes centros de operações de segurança que estão fora da faixa de preço para organizações de pequeno e médio porte.

Então, o que essas organizações podem fazer? De acordo com Webb, elas precisam garantir que cobrem o básico e que todos os sistemas e ambiente interno sejam o mais robustos possível.

Criptografia

As comunicações na rede interna da Avalon são criptografadas. Portanto, em caso de comprometimento, os invasores não conseguem extrair credenciais ou informações úteis do tráfego, mesmo que possam interceptá-lo.

Então, todo o tráfego DNS é forçado por meio de um firewall e um filtro DNS e todos os URLs aos quais os servidores podem se conectar precisam ser incluídos na lista de permissões. Isso garante que, se um servidor for comprometido, o código malicioso não poderá alcançar um servidor de comando e controle para baixar ferramentas ou comandos adicionais.

Quando implantados, todos os servidores passam por um processo de proteção em que tudo é bloqueado. Em seguida, colocamos as conexões na lista de permissões conforme necessário. É o mesmo com bancos de dados. Contudo, um servidor que acessa um banco de dados só pode ver o que precisa fazer para realizar seu trabalho.

Precaução

Além disso, as atualizações são feitas a partir de um servidor interno. Ou seja, não vêm diretamente da internet. Afinal, assim evita-se que um servidor comprometido abra conexões externas. Os usuários nunca fazem login com credenciais de administrador e só podem usar aplicativos permitidos.

Os usuários finais, servidores Windows e servidores Linux ficam em diretórios separados. Assim, o ambiente fica a salvo mesmo que parte dele seja comprometido.

“Sete anos atrás, comecei a aplicar os princípios do tipo de confiança zero e é assim que fomos projetados. Um princípio de confiança zero é realmente gerenciar o dispositivo apenas para o que você confia e apenas para o que sua função deve ser. Portanto, todo o resto não é confiável. Ou seja, todo o resto deve ser bloqueado. Se algo tentar violar isso, deve ser um grande alarme vermelho: por que este sistema está tentando fazer algo que eu não pretendia que ele fizesse?” – Webb.

Na verdade, a FireEye, a empresa que descobriu e relatou o ataque SolarWinds depois que sua própria rede foi visada, descobriu a intrusão porque os invasores adicionaram um dispositivo secundário às contas de um de seus funcionários para contornar a autenticação multifator. Isso foi sinalizado como suspeito, portanto, o funcionário foi questionado.

“Essa provavelmente é a resposta: confiança zero e gerenciamento comportamental. Então, se algo violar sua confiança zero, você deve investigar”, diz Webb.

-

Os ataques à cadeia de suprimentos de software devem levar a uma análise mais detalhada dos vendedores e fornecedores?

Ao escolher suas soluções de software ou serviços, algumas organizações podem levar em consideração as práticas de gerenciamento de vulnerabilidade de um fornecedor. Ou seja:

Como eles lidam com relatórios de vulnerabilidade externa?

Com que frequência eles lançam atualizações de segurança?

Como são suas comunicações de segurança? Eles publicam avisos detalhados?

Eles têm um ciclo de vida de desenvolvimento de software seguro com o objetivo de reduzir o número de vulnerabilidades em seu software?

Algumas empresas também podem solicitar informações sobre testes de penetração e outros relatórios de conformidade de segurança.

No entanto, com ataques como o SolarWinds, as organizações de desenvolvimento de software precisam ir além. Ou seja, devem investir na melhor proteção de sua própria infraestrutura e ambiente de desenvolvimento. Afinal, são vítimas em potencial de ataques à cadeia de suprimentos de software por meio de ferramentas e componentes de software que eles usam.

Considere os riscos

Contudo, eles também precisam considerar os riscos apresentados aos usuários durante o estágio de design de seus aplicativos. Além disso, devem tentar limitar o impacto que um comprometimento pode ter. Isso é feito limitando os privilégios e o acesso de que os aplicativos precisam para executar suas funções.

“Nossa responsabilidade será aplicar pressão à cadeia de abastecimento: você tem que acelerar seu jogo. Você vai ter que colocar essas coisas no lugar. Você vai ter que, você sabe, testar e auditar seu próprio código, não em uma base anual, mas provavelmente mensalmente ou antes de qualquer implantação. Portanto, os líderes de negócios precisam pressionar os líderes de TI para garantir que estão lidando apenas com fornecedores de boa reputação e pessoas que deram o próximo passo para proteger o código que sua organização está usando” – Webb.

Portanto, as organizações devem identificar todos os seus fornecedores de software e SaaS. Então, devem definir um processo de integração para novos aplicativos e serviços. Contudo, essas organizações têm um problema de TI oculto. Ou seja, equipes diferentes compram ativos de hardware e software. Dessa forma, a equipe de segurança não avalia esses fornecedores. Isso representa um problema sério para bloquear aplicativos e impor o acesso com privilégios mínimos.

O que priorizar?

Então, conforme as renovações de contratos e assinaturas surgem, as organizações devem fazer a seus provedores de software e serviços aquelas perguntas mais profundas sobre pentesting e como eles estão testando seu software e limitando o impacto potencial, diz Schwarberg.

Contudo, não é fácil realizar avaliações completas de fornecedores de software de uma perspectiva de segurança da cadeia de suprimentos. Afinal, isso requer recursos e experiência que muitas empresas podem não ter. Contudo, de acordo com Raeder, as organizações de auditoria provavelmente usarão este evento como um catalisador para construir mais capacidade em torno disso.

“Acho que muitas organizações hoje podem fazer um questionário cibernético. Inclusive é possível saber o que fazer com esses resultados. Eles podem ser revisados ou podem entrar em um sistema de pontuação. Em ambos os lados da equação aqui, esta é uma oportunidade de melhorar a análise de risco da cadeia de suprimentos. As organizações precisam olhar para suas cadeias de suprimentos e descobrir quem são os fornecedores essenciais. Contudo, também identificam com quais eles precisam gastar mais tempo com a análise de risco. De qualquer forma, os fornecedores precisam ser capazes e preparados para responder a essas perguntas cibernéticas de uma forma eficaz para seus clientes” – Raeder.

-

Apenas por grupos APT e estados-nação usam esse tipo de ataque?

Muitos dos ataques da cadeia de suprimentos de software de alto perfil até agora foram atribuídos a grupos APT com ligações suspeitas com governos. Isso inclui o ataque SolarWinds e o ataque ShadowPad. De acordo com uma análise do Atlantic Council de 115 ataques à cadeia de suprimentos de software e vulnerabilidades divulgados nos últimos 10 anos, pelo menos 27 deles foram patrocinados pelo estado.

No entanto, as habilidades e recursos necessários para realizar ataques à cadeia de suprimentos de software não estão necessariamente limitados apenas a grupos de espionagem cibernética tradicionais. Vários ataques ao longo dos anos envolveram componentes de código aberto de backdoor ou versões de backdoor de aplicativos legítimos servidos por servidores de download comprometidos. Houve até um caso vinculado a ransomware.

Novas técnicas

Muitas gangues de ransomware usam técnicas sofisticadas que, no passado, só eram vistas com grupos APT. Isso, incluindo:

- Injeção de processo na memória;

- Reconhecimento profundo;

- Hacking manual e movimento lateral.

Tudo usando ferramentas de administração de sistema e malware sem arquivo. No entanto, alguns grupos de ransomware também têm como alvo provedores de serviços gerenciados (MSPs). Esses ataques são semelhantes em conceito aos ataques à cadeia de suprimentos de software. Afinal, visam organizações que podem fornecer acesso privilegiado a outras empresas devido ao seu relacionamento comercial.

Além disso, um número crescente de grupos de mercenários cibernéticos vendem serviços de hacking para governos e entidades privadas no submundo do crime cibernético. À medida que mais grupos começam a adotar esse vetor de ataque, todas as organizações, grandes ou pequenas, independentemente do setor em que operam, podem se tornar o alvo de um ataque do tipo APT por meio de um comprometimento da cadeia de suprimentos de software.

Alternativa

Contar com uma parceira de TI especializada em segurança pode fazer a diferença neste momento. A Infonova, por exemplo, atua nessa área há 20 anos. Portanto, é plenamente capaz de monitorar a segurança dos seus dados de forma assertiva e com custo acessível.

Sobre a Infonova

A Infonova já atendeu mais de 135 clientes dos mais diversos segmentos, desde corporate, governo, PME até indústria do entretenimento e saúde. Você pode conferir a lista completa de clientes satisfeitos da Infonova aqui.

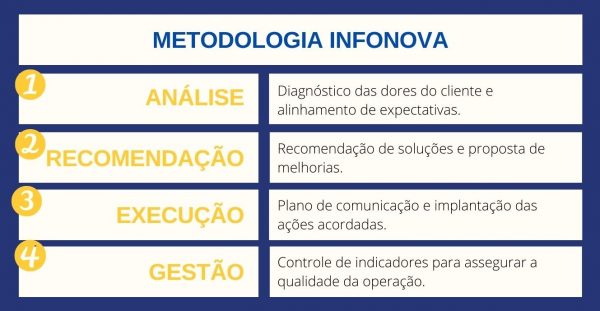

O Infonova usa uma metodologia consolidada. Portanto, essa empresa de TI conta com depoimentos da maioria de seus clientes garantindo a qualidade do atendimento.

Em relação à confiança, a Infonova comprova sua transparência e seriedade logo no início do nosso contrato. Afinal, é quando realiza uma visita inicial de manutenção intensiva em todos os computadores da sua empresa e também servidores.

Em relação à confiança, a Infonova comprova sua transparência e seriedade logo no início do nosso contrato. Afinal, é quando realiza uma visita inicial de manutenção intensiva em todos os computadores da sua empresa e também servidores.

Inclusive, se você pedir, a Infonova oferece um mapeamento de todo seu ambiente de TI. Afinal, seu interesse é conhecer toda sua infraestrutura e, de cara, resolver todas as suas dores.

Resumindo, a Infonova faz um diagnóstico para identificar como está a sua TI. Então, avalia o que está bom, resolvemos o que está ruim e cria um projeto para o que é possível melhorar. Tudo isso sem custo. Ou seja, a Infonova conta com as melhores condições custo-benefício do mercado.

Perfil Infonova

A expertise da Infonova permite fornecer atendimento técnico local com escalas flexíveis definidas pelo cliente. Estas incluem:

- Atendimento por demanda;

- Disponibilização de equipes com 1 técnico local e retaguarda especializada;

- Equipes completas com até 200 profissionais qualificados para assumir parte ou toda a operação de TI.

Colaboradores

O trabalho executado pela equipe da Infonova é primoroso. Afinal, essa empresa de TI se preocupa com seus funcionários. Ou seja, a Infonova oferece participação nos lucros aos seus colaboradores a fim de mantê-los sempre motivados. Além disso, a contratação dos analistas é CLT Full, o que reduz o turnover e aumenta a confiança.

Soluções

Como a empresa de TI completa que é, a Infonova tem soluções voltadas para PMEs, Governo e Corporate. Todas compreendem modelos flexíveis com início rápido e transição sem dor.

Confira a seguir:

Para saber mais sobre os serviços da Infonova, entre em contato pelo (11) 2246-2875 ou clique aqui.

Se quer saber mais sobre o que nossos clientes têm a dizer sobre nossos serviços, baixe gratuitamente nossos cases exclusivos.

Fonte: