Infelizmente, Segurança da Informação, em inglês também conhecida como InfoSec, é o que garante que não haja acessos não autorizados a computadores, dados e redes. O que ela faz é manter a confidencialidade, autenticidade, disponibilidade e integridade de informações sensíveis para a organização.

Ou seja, a Segurança da Informação impede que os dados e informações caiam nas mãos de pessoas não autorizadas a ter acesso a dados, informações ou sistemas da organização. Também impede que eles possam ser destruídos sem autorização, roubados ou danificados. Contudo, além disso, garante a continuidade do negócio. Afinal, mantém as informações disponíveis, integras e com a certeza de sua autenticidade. Isso é feito por meio da detecção, documentação e combate às ameaças aos sistemas, infraestrutura e dados.

Ou seja, a Segurança da Informação impede que os dados e informações caiam nas mãos de pessoas não autorizadas a ter acesso a dados, informações ou sistemas da organização. Também impede que eles possam ser destruídos sem autorização, roubados ou danificados. Contudo, além disso, garante a continuidade do negócio. Afinal, mantém as informações disponíveis, integras e com a certeza de sua autenticidade. Isso é feito por meio da detecção, documentação e combate às ameaças aos sistemas, infraestrutura e dados.

Alternativa mais procurada para segurança da informação

Contudo, contratar uma empresa de TI se torna fundamental quando você está enfrentando determinados problemas. Um dos quais consiste no aumento dos ataques à segurança cibernética. Portanto, se você sofreu mais ataques desde o ano passado, talvez precise de um provedor de soluções de segurança mais robusto. Então, poderá garantir que todos os seus dados críticos, incluindo dados de funcionários e clientes, sejam mantidos em segurança.

É verdade que as práticas recomendadas de firewall e para funcionários podem limitar os riscos para o negócios. Entretanto, é preciso ter em mente que os programas mal-intencionados estão em constante evolução. Portanto, são capazes de ultrapassar a maioria dos protocolos de segurança convencionais. Contudo, uma empresa de TI especializada pode oferecer as tecnologias necessárias para reduzir o número de ataques cibernéticos.

A Infonova atua nessa área a fim de:

- Proteger informações da empresa;

- Reduzir custo gerando economia financeira;

- Evitar que hackers acessem o ambiente;

- Neutralizar vírus quem comprometam a empresa.

Não à toa, a Segurança da Informação também é um campo de estudo e uma atividade profissional, com várias áreas.

Atributos da segurança da informação

Existem quatro atributos básicos da Segurança da Informação. Esses atributos são fundamentais ao adotar políticas de Segurança da Informação. Algumas literaturas dizem que são três as básicas. Entretanto, outras dizem que são mais, incluindo, por exemplo, a Legalidade. Afinal, ela trata de aspectos legais que podem comprometer a segurança da informação.

Autenticidade

A autenticidade é a propriedade da informação que garante que ela é da fonte anunciada e, além disso, não sofreu modificações ao longo de um processo.

A autenticidade também garante o não-repúdio da informação, ou seja, o emissor não poderá se esquivar da autoria da informação ou mensagem.

Confidencialidade

A confidencialidade é o atributo da informação que garante que a informação será de acesso tão somente por entidades que foram autorizadas pelo proprietário da informação.

Garantir a confidencialidade da informação é algo essencial para as empresas. Informações são ativos e, se vazadas, podem dar uma vantagem competitiva para os concorrentes.

Informações e conhecimento são ativos que demandam trabalho e energia para serem criados. Vazamentos de informação, além de um risco de segurança, significa entregar trabalho e energia da empresa, para entidades e pessoas que usaram muito pouco esforço para consegui-las.

Este vazamento pode acontecer por meios eletrônicos ou computacionais, ou mesmo, devido à falta de uma política de confidencialidade definida para os funcionários.

Disponibilidade

A disponibilidade é a propriedade que garante que a informação sempre esteja disponível para uso legítimo. A informação deve sempre estar disponível para pessoas com acesso autorizado quando o proprietário da informação assim definir.

A disponibilidade da informação garante que as atividades do negócio não sejam paralisadas. A informação que não está disponível no momento de uma decisão importante ou de um negócio, pode levar a sérios prejuízos para a empresa.

Por exemplo, se uma empresa de comércio eletrônico fica fora do ar por muito tempo, deixará de fazer muitas vendas e terá um prejuízo em relação a sua credibilidade.

Integridade

A integridade é o atributo que garante que a informação, mesmo com autorização de manipulação, mantenha as características definidas pelo proprietário da informação. Para isso, há controle de mudanças e do ciclo de vida da informação.

Manter as informações íntegras garante que não há erros de comunicação dentro de uma empresa ou organização. Erros de comunicação, podem gerar retrabalho e, portanto, prejuízos e energia desperdiçada.

Sendo a informação e o conhecimento ativos essenciais no mundo atual, uma empresa pode até mesmo quebrar, se não é garantida a integridade das informações e comunicações.

Controles Físicos

Os controles físicos são os que garantem que a informação não será acessada por pessoas não autorizadas pelo acesso direto à infraestrutura que fica em áreas restritas e protegidas.

Pode-se considerar controles físicos uma sala fechada com acesso restrito, blindagens, CFTV, guardas e todo o pessoal e aparato que evita que a informação seja acessada diretamente de modo físico.

Além de se restringir o acesso, o controle físico pode ser implementado de maneira a registrar toda pessoa ou veículo que acessaram áreas restritas e a infraestrutura.

Controles Lógicos

Tratam-se de equipamentos ou aplicações de software ou dados que impedem o acesso não autorizados à informação. Explicaremos melhor alguns deles a seguir:

Criptografia

Dados criptografados estão em formato ilegível para quem não tem a chave para decifrá-los. Algoritmos transformam a informação em códigos reversíveis para quem tem uma chave secreta para revertê-los.

Existem as chaves simétricas e as assimétricas. Chave simétrica consiste em utilizar a mesma chave privada nas duas pontas da transmissão. Quando é assimétrica há duas chaves, uma para o emissor e outra para o receptor.

A criptografia garante mais segurança, mas é possível quebrá-la. Por isso, deve-se adotar outras medidas de segurança juntamente com ela.

Hashing

Usando algoritmos ou funções de hashing, é possível checar a integridade da informação. Por exemplo, é possível utilizar um código de hashing para verificar se um software baixado não perdeu dados ou foi modificado no caminho.

Firewalls

Firewalls vão garantir que somente conexões autorizadas poderão acessar uma rede ou computador. É possível também bloquear ou limitar conexões de um determinado endereço ou grupo de endereços. Entretanto, é importante saber que o firewall só vai detectar o tráfego que passa por ele.

Protocolos

Protocolos são padrões de comunicação em uma ou entre redes para prover serviços, por exemplo, o HTTP, que serve para a comunicação web, por meio de uma máquina cliente e um servidor. A comunicação entre dois computadores devem utilizar o mesmo protocolo. Existem padrões da indústria, que são abertos e padrões que existem só para um ambiente. Deve-se usar protocolos seguros e sem vulnerabilidades para manter a rede segura.

Honeypot

Honeypot é uma ferramenta para enganar os invasores, simulando uma falha de segurança inexistente para coletar dados de invasores. Na verdade, é uma armadilha para invasores. Ele não oferece nenhuma proteção direta contra invasões.

Honeypots podem ser serviços falsos, ambientes falsos ou um sistema operacional comprometido, por exemplo.

Registros de eventos (Logs)

Logs consistem no registro de eventos dos sistemas operacionais e softwares em geral. Então, verificar um log pessoalmente ou por meio de um software é uma medida de segurança importante. Afinal, dessa forma é possível identificar eventos anormais que podem indicar uma falha ou uma ameaça.

Controle Administrativos

Controles Administrativos seriam as políticas, os padrões, as recomendações e procedimentos que uma empresa adota em relação a Segurança da Informação. Governos e empresas também podem ter políticas e padrões. Portanto, as empresas que têm relações com eles devem segui-las.

Como controle administrativo, deve-se dar treinamento aos funcionários e conscientizá-los da importância de um ambiente seguro. Além disso, eles devem ser bem planejados e implantados pelo pessoal de TI junto à administração da empresa. Os controles administrativos definem os controles físicos e lógicos. Afinal, eles são resultados de planejamento e normas da empresa.

Nessa frente, contar com uma empresa de TI especializada em segurança da informação pode ser útil. Afinal, ela traz novas experiências, conhecimentos e tecnologias para sua empresa. Confira as especialidades da Infonova a seguir:

Senhas

As senhas podem ser um problema de segurança. Senhas fracas ou expostas podem ser facilmente descobertas por um invasor ou sabotador. Por isso, uma empresa ou organização deve ter uma política de senhas.

Uma política de senha é por vezes controversa. É difícil memorizar uma senha difícil. Por outro lado pode haver descuido dos funcionários em relação a confidencialidade das senhas.

Uma das regras para criar senhas para funcionários costuma ser que elas devem ter no mínimo 8 caracteres, com letras, números e símbolos (como @, $, #). Outra é que a senha deve ter uma data de expiração, com troca periódicas de senhas. Entretanto, há a opção de gerar senhas automaticamente para os funcionários.

Além disso tudo, deve haver conscientização dos funcionários de não se descuidar das senhas e para se manter a confidencialidade delas.

Atualização de Softwares

Você sempre deve atualizar seus softwares. Afinal, com a atualização vêm a correção de falhas, melhorias de funcionalidades e correção de vulnerabilidades. Ou seja, um software desatualizado pode ser porta de entrada para invasores conhecedores de vulnerabilidades contidas nele.

Infelizmente, a maioria dos usuários não atualizam softwares e sistemas operacionais. Portanto, a empresa deve instaurar uma política da segurança a fim conscientizar os funcionários sobre a importância da atualização dos softwares em suas máquinas pessoais. Além disso, deve ser um procedimento do pessoal de TI manter tudo atualizado com as últimas atualizações nas máquinas que são de vital importância para a empresa ou organização.

Contudo, essa é uma tarefa que leva tempo e dinheiro. Portanto, ter o apoio de uma empresa de TI pode fazer a diferença. Afinal, a Infonova, por exemplo, já conta com negociações que barateiam o custo de aquisição de softwares estratégicos. Entre em contato para saber mais.

Malwares

Os malwares são ameaças criadas para danificar um sistema, permitir uma invasão nele, espionar as atividades nele, tornar o computador um zumbi para invadir outros ou até mesmo travá-lo com um pedido de resgate (ransomware).

Os tão famosos vírus, são software maliciosos que se propagam automaticamente por todo o computador, infectando outros programas e softwares. Ele precisa de um hospedeiro para funcionar e se propagar.

Os spywares são softwares espiões. Eles monitoram as atividades no computador. Eles podem ser usados para fins legítimos. Contudo, normalmente, são códigos maliciosos para uso ilegítimo.

Backdoors são programas que criam meios de entradas para que um invasor possa retornar a um computador sempre que desejar.

Existem muitos outros tipos de malwares, cada um com uma característica e função diferente.

Então, é necessário adotar medidas de segurança, como:

- Não abrir certos anexos de e-mails;

- Evitar visitar sites suspeitos;

- Abandonar os softwares piratas;

- Instalar bons antivírus.

Entre os antivírus pagos no mercado estão o Kaspersky, o McAfee, o Norton e o BitDefender. Existem opções gratuitas, mas com todas as funcionalidades apenas com uma licença paga. No entanto, a Infonova tem parceria com os melhores provedores de antivírus do mercado. Ou seja, consegue a melhor relação custo-benefício para sua empresa.

Invasões

Invasões são uma séria ameaça à segurança dos dados e informações. Suas principais causas são:

- Vulnerabilidade do próprio software ou sistema operacional;

- Problema na infraestrutura, devido a um malware instalado;

- Ação de um hacker mal intencionado.

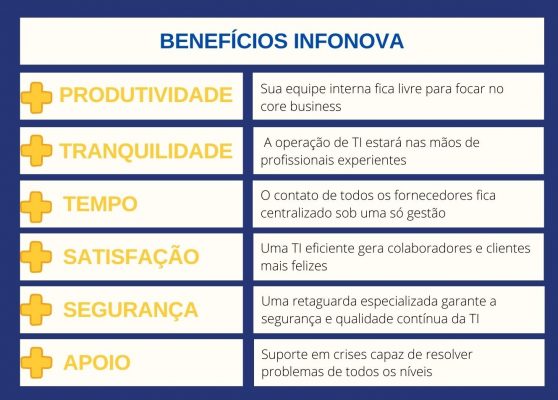

Portanto, é importante haver pelo menos um firewall instalado como proteção básica a invasões. Ele pode ser físico ou um software. Além disso, deve haver uma política e um planejamento para prevenir e combater as invasões. Alguns dos firewalls no mercado são o Cisco ASA, o Fortinet FortGate, o pfSense, o WatchGuard, o SonicWall. Além desses há muitos outros. Inclusive, a Infonova consegue ótimos acordos com provedores de firewall devido a um relacionamento prévio e duradouro com eles. Ao contratar uma empresa de TI como a Infonova, você tem acesso a isso e muito mais. Confira os benefícios dos quais os clientes Infonova desfrutam:

Tipos de Ataque

Conheça a seguir alguns tipos de ataques comuns em redes e computadores. Eles podem paralisar as atividades e credibilidade de uma empresa, trazer prejuízos ou mesmo afetar alguém pessoalmente.

Varreduras em redes

O scan é uma busca detalhadas em redes. Seu objetivo é encontrar computadores ativos e informações sobre eles. Por exemplo, os serviços que disponibilizam. Hackers costumam usar a varredura de redes para identificar alvos potenciais. Afinal, permite associar o tipo de serviço disponibilizado a certas vulnerabilidades.

Engenharia Social

A Engenharia Social é um tipo de ataque em que se usa o convencimento e enganação, e se induz a vítima a fazer uma determinada ação que prejudica um sistema ou uma pessoa.

Por exemplo, alguém pode ligar para a casa de alguém e fingir ser de uma instituição em que a pessoa tem uma conta para acesso a um site. Então, o criminoso pode induzir a pessoa a passar dados de acesso a este site. Dessa forma, pode obter dados ou vantagens financeiras.

Força Bruta

Trata-se de um método onde o atacante utiliza de tentativa e erro para descobrir nomes de usuários e senhas.

Esse é um dos motivos para se ter senhas fortes e uma política de senhas em uma empresa ou organização. Senhas muito óbvias como datas de aniversário são facilmente descobertas.

Negação de Serviço Distribuída

O objetivo da Negação de Serviço Distribuída (DDoS) é tirar de operação uma rede ou serviço. O atacante utiliza de forma coordenada um conjunto de dispositivos. Ele os utiliza muitas vezes sem o conhecimento do proprietário do dispositivo, para tirar de operação o alvo.

Defacement

O defacement é a modificação de páginas web por meio da invasão de um servidor web. O atacante faz isso por motivos políticos, religiosos ou outro motivo social e também para ganhar fama nos meios hackers. Ele, normalmente, deixa uma mensagem página com alguma assinatura de apelido de hacker ou de grupo de hackers.

Conclusão

Definir uma política de segurança e implantá-la requer planejamento e muito conhecimento técnico. É necessário que haja profissionais especializados na área de Segurança de Informação. Contratar funcionários pode ser internamente ou por meio de uma empresa de terceirização de TI.

A Infonova tem soluções de Segurança da Informação para empresas. Além disso, também atua com alocação de profissionais conforme sua demanda. Para saber mais, sem compromisso, entre em contato por aqui.