Aplicar patches e análises forenses adequadas para sanar os problemas causados pelo ataque ao Microsoft Exchange Server é difícil. Além disso, novos atores de ameaças agora estão explorando as mesmas vulnerabilidades que o ataque ao Microsoft Exchange Server.

Em 2 de março de 2021, a Microsoft revelou uma ofensiva crítica de segurança cibernética lançada por um adversário estrangeiro contra organizações nos Estados Unidos. A empresa atribuiu o ataque ao Microsoft Exchange Server a um grupo de ameaças persistentes avançado chinês que chama de Hafnium. Contudo, a Microsoft anunciou rapidamente patches para as quatro vulnerabilidades anteriormente desconhecidas no Exchange Server que os agentes mal-intencionados haviam explorado.

Em 2 de março de 2021, a Microsoft revelou uma ofensiva crítica de segurança cibernética lançada por um adversário estrangeiro contra organizações nos Estados Unidos. A empresa atribuiu o ataque ao Microsoft Exchange Server a um grupo de ameaças persistentes avançado chinês que chama de Hafnium. Contudo, a Microsoft anunciou rapidamente patches para as quatro vulnerabilidades anteriormente desconhecidas no Exchange Server que os agentes mal-intencionados haviam explorado.

Entretanto, circularam relatórios informando que os hackers comprometeram pelo menos 30.000, e provavelmente centenas de milhares, de servidores Exchange não corrigidos. Como consequência, os responsáveis pela resposta a incidentes estão trabalhando 24 horas por dia para responder a essa última ameaça. Afinal, eles a consideram um ataque real à infraestrutura de TI pública e governamental, ao contrário do hack ainda em andamento, voltado para espionagem SolarWinds.

A administração Biden, já vem lutando com as consequências do enorme hack SolarWinds. Ele se tornou público em dezembro e foi amplamente, embora não oficialmente, atribuído a hackers russos. Segundo a equipe governamental norte-americana, seria necessário “toda uma resposta do governo para avaliar e resolver o impacto”. Anne Neuberger, conselheira adjunto de segurança nacional para segurança cibernética, lidera esse esforço.

Cronograma de ataque ao Microsoft Exchange Server

A sequência de eventos em torno do ataque ao Microsoft Exchange Server mostra como a preocupação com suas consequências aumentou.

3 de janeiro:

As vulnerabilidades são exploradas pela primeira vez, segundo os pesquisadores da empresa de segurança Volexity.

2 de março:

A Microsoft anuncia o ataque e lança patches.

3 de março:

A Agência de Segurança Cibernética e de Infraestrutura (CISA) emitiu uma diretiva de emergência ordenando a todas as agências federais que desconectassem os produtos Microsoft Exchange executados no local e relatassem seus esforços até 5 de março. A CISA também divulgou um esboço das táticas, técnicas, e procedimentos (TTPs) e os indicadores de comprometimento (IOCs) usados pelo grupo de ameaças e ofereceu orientação sobre como mitigar as vulnerabilidades do Exchange Server.

6 de março:

A Microsoft lançou uma nova atualização para sua ferramenta Microsoft Safety Scanner (ou Microsoft Support Emergency Response Tool, MSERT) para verificar se há shells da Web implantados nos ataques recentes.

8 de março:

A CISA publicou uma página da Web para remediar as vulnerabilidades do Microsoft Exchange, instando “veementemente” todas as organizações a abordar as vulnerabilidades imediatamente.

9 de março:

A CISA publicou dois novos recursos – uma página da web intitulada Remediating Networks Affected by the SolarWinds e Active Directory / M365 Compromise e outra página, CISA Insights: SolarWinds e Active Directory / M365 Compromise: Risk Decisions for Leaders. A CISA está incentivando as organizações afetadas a seguir as orientações desses recursos.

10 de março:

Publicação da prova de conceito para o ataque ao Microsoft Exchange Server. Esta, deu instruções a outros grupos de criminosos cibernéticos para explorar as vulnerabilidades. A ESET anuncia que identificou dez grupos APT atacando ativamente os servidores Exchange com a técnica.

Contudo, apesar dos avisos e dos recursos disponíveis, as vítimas do ataque ao Microsoft Exchange Server podem sofrer consequências por um longo período. Aqui está o porquê.

Aplicar patches no Exchange Server não é suficiente

“O maior problema é que [as vulnerabilidades estavam] sendo exploradas em larga escala antes de os patches estarem disponíveis. Então, mesmo se no mesmo minuto um dos patches estivesse sendo implantados, ainda há uma chance de que seu sistema pudesse ter sido comprometido. Acho que muitas pessoas têm a impressão de que ‘Oh, bem, nós os corrigimos, estamos bem. Contudo, esse realmente não é o caso” – Tyler Hudak, líder de prática, Incident Response at TrustedSec.

Existem várias ferramentas e recursos podem ajudar as organizações a determinar se foram comprometidas. “O grande desafio então vem para essas organizações descobrirem a gravidade de uma violação, uma vez que encontrem os indicadores de ataque ou comprometimento” – Steven Adair, presidente da Volexity.

Entretanto, dada a magnitude do número de servidores envolvidos, a correção das falhas é uma tarefa significativa. Afinal, sem dúvida, causará interrupções operacionais em vastas áreas do governo e da indústria.

“Um desafio para algumas organizações em responder às vulnerabilidades do Exchange é que aplicar patches nos servidores Exchange pode ser demorado. Especialmente se eles estiverem atrasados em patches. Portanto, pode exigir tempo de inatividade” – Katie Nickels, diretora de inteligência da empresa de inteligência contra ameaças Red Canário.

As equipes de segurança cibernética estão cansadas

O golpe duplo da violação do SolarWinds e agora o ataque ao Microsoft Exchange Server chega em um momento em que a maioria dos profissionais de segurança cibernética trabalham mais do que em tempo integral. Afinal, precisam gerenciar o número crescente de ameaças diárias de segurança cibernética, incluindo casos de ransomware em rápido aumento.

“O fato de os incidentes SolarWinds e o ataque ao Microsoft Exchange Server terem acontecido com alguns meses de intervalo, no entanto, é significativo. Afinal, significa que muitas equipes de segurança cibernética estão cansadas. Para algumas organizações, a resposta ao comprometimento da SolarWinds ainda pode ser contínua e agora as equipes são atingidas com a possibilidade de responder aos comprometimentos do Exchange” – Nickels.

Além disso, mesmo depois que os patches da Microsoft são implementados, “você ainda tem que entrar e procurar esses indicadores de comprometimento em seus servidores Exchange para ver se eles foram comprometidos”. Ao menos é o que afirma Hudak. E ele complementa:

“O que vimos em nossas investigações é que mesmo antes de o patch ser aplicado, se um servidor foi comprometido, provavelmente houve um upload de backdoor para o servidor. Ou seja, o patch não impedirá o backdoor de ser acessado. Afinal, o backdoor está completamente separado da vulnerabilidade.”

E Nickels concorda com ele. Para ela, “a instalação desses patches não permitirá que você saiba se já foi comprometido, muito menos remediar uma invasão ativa. Afinal, se as equipes de segurança puderem obter visibilidade da linha de processo e dos parâmetros de linha de comando associados ao processo de trabalho do Windows IIS [Internet Information Services] , então eles poderão procurar ou criar detecção para esta e outra atividade do shell da web do Exchange”.

A correção é difícil

A correção é possível, contudo, mais complicado para algumas organizações. “Neste ponto, a maioria das organizações provavelmente viu um ou mais ataques que colocaram um shell da web em seus servidores Exchange”, disse Adair da Volexity. “No entanto, há uma boa chance de os invasores não acessarem os shells da web e as violações serem bastante limitadas, podendo ser corrigidas com bastante facilidade”.

“Entretanto, ao mesmo tempo, um conjunto menor de organizações teve invasores acessando shells da web, despejando credenciais, movendo-se lateralmente e começando a tomar outras medidas para ir além de seus servidores Exchange. É aqui que a correção fica muito mais complicada. Afinal, pode envolver qualquer ação. Ou seja, desde a remoção de alguns arquivos e atualização de um punhado de senhas até a reconstrução de vários servidores e redefinição de todas as senhas na organização. “

Outros grupos estão se aproveitando do ataque ao Microsoft Exchange Server

Como se tudo isso não fosse o bastante, outros atores da ameaça estão se acumulando nas vulnerabilidades exploradas pela primeira vez pelo Hafnium. Hudak diz que por volta de 5 de março ele começou a ver outros grupos, além dos hackers chineses, explorando as vulnerabilidades do Exchange.

“Sabemos que existe um grupo diferente porque eles usavam uma porta dos fundos diferente dos atacantes anteriores. Eles usavam nomes de porta dos fundos diferentes. Ou seja, existem outros grupos que estão descobrindo como explorar essa cadeia de vulnerabilidades.”

Portanto, o caminho para a correção e correção pode se tornar exponencialmente mais problemático. Principalmente se alguém publicar o código de prova de conceito para os ataques, o que Hudak espera que venha de fato a acontecer. “E assim que isso acontecer, todo mundo vai ter e todos vão poder explorar”, diz ele.

Muitas empresas carecem de know-how forense

Além de corrigir e procurar backdoors, os responsáveis pela resposta a incidentes devem fazer cópias de quaisquer backdoors que encontrarem antes de excluí-los. Afinal, as empresas forenses vão querer examiná-los, aconselha Hudak.

“Portanto, assegurar-se de salvar as evidências pode ser fundamental. Por exemplo, ao invés de desligar uma máquina virtual e excluí-la, recomendamos tirar um instantâneo (com memória) e salvar uma cópia do sistema em seu estado comprometido” – Adair.

Contudo, infelizmente, a maioria das organizações não têm capacidade ou conhecimento forense para entrar lá e descobrir o que os invasores fizeram com o backdoor, afirma Hudak.

“Muitas empresas de pequeno e médio porte podem carecer de experiência para conduzir uma investigação completa, caso ocorram atividades adversas significativas” – Nickels.

Contudo, existe outra tarefa de segurança cibernética potencialmente complicada. Trata-se de retornar todos os sistemas afetados ao seu último estado bom conhecido. Ou seja, restaurar tudo de um backup antes que o sistema ou sistemas sejam comprometidos.

“Não importa o quão bom seja seu analista forense. Sempre há uma chance de que ele possa perder algo, ou o invasor pode ter excluído algo. Portanto, reverter para aquele backup bom conhecido garantirá que não haja nada lá agora” – Hudak.

No mínimo, todas as organizações que usam um servidor Exchange devem aplicar patches imediatamente. Ou seja, mesmo que as circunstâncias tornem a aplicação de patches difícil. Afinal, é fácil dizer às organizações para fazerem o patch. Contudo, se elas estiverem atrasadas nas atualizações do Exchange, este pode não ser um processo simples.

“Ainda assim, qualquer organização que execute seu próprio servidor Exchange deve priorizar a correção imediata. Quanto mais tempo um servidor sem patch ficar conectado à Internet, maior será o risco de ser comprometido” – Nickels.

Alternativa

Contar com uma parceira de TI especializada em segurança pode fazer a diferença neste momento. A Infonova, por exemplo, atua nessa área há 20 anos. Portanto, é plenamente capaz de monitorar a segurança dos seus dados de forma assertiva e com custo acessível.

Sobre a Infonova

A Infonova já atendeu mais de 135 clientes dos mais diversos segmentos, desde corporate, governo, PME até indústria do entretenimento e saúde. Você pode conferir a lista completa de clientes satisfeitos da Infonova aqui.

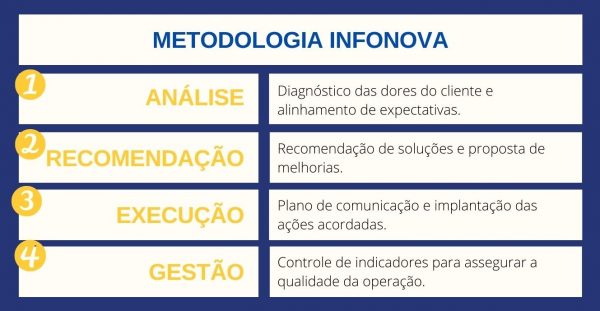

O Infonova usa uma metodologia consolidada. Portanto, essa empresa de TI conta com depoimentos da maioria de seus clientes garantindo a qualidade do atendimento.

Em relação à confiança, a Infonova comprova sua transparência e seriedade logo no início do nosso contrato. Afinal, é quando realiza uma visita inicial de manutenção intensiva em todos os computadores da sua empresa e também servidores.

Em relação à confiança, a Infonova comprova sua transparência e seriedade logo no início do nosso contrato. Afinal, é quando realiza uma visita inicial de manutenção intensiva em todos os computadores da sua empresa e também servidores.

Inclusive, se você pedir, a Infonova oferece um mapeamento de todo seu ambiente de TI. Afinal, seu interesse é conhecer toda sua infraestrutura e, de cara, resolver todas as suas dores.

Resumindo, a Infonova faz um diagnóstico para identificar como está a sua TI. Então, avalia o que está bom, resolvemos o que está ruim e cria um projeto para o que é possível melhorar. Tudo isso sem custo. Ou seja, a Infonova conta com as melhores condições custo-benefício do mercado.

Perfil Infonova

A expertise da Infonova permite fornecer atendimento técnico local com escalas flexíveis definidas pelo cliente. Estas incluem:

- Atendimento por demanda;

- Disponibilização de equipes com 1 técnico local e retaguarda especializada;

- Equipes completas com até 200 profissionais qualificados para assumir parte ou toda a operação de TI.

Colaboradores

O trabalho executado pela equipe da Infonova é primoroso. Afinal, essa empresa de TI se preocupa com seus funcionários. Ou seja, a Infonova oferece participação nos lucros aos seus colaboradores a fim de mantê-los sempre motivados. Além disso, a contratação dos analistas é CLT Full, o que reduz o turnover e aumenta a confiança.

Soluções

Como a empresa de TI completa que é, a Infonova tem soluções voltadas para PMEs, Governo e Corporate. Todas compreendem modelos flexíveis com início rápido e transição sem dor.

Confira a seguir:

Para saber mais sobre os serviços da Infonova, entre em contato pelo (11) 2246-2875 ou clique aqui.

Se quer saber mais sobre o que nossos clientes têm a dizer sobre nossos serviços, baixe gratuitamente nossos cases exclusivos.