De uma perspectiva de processo, é fundamental executar atividades de um programa de resposta a incidentes (IR). Afinal, preparar um programa de resposta a incidentes é normalmente uma das medidas de segurança mais econômicas que uma organização pode tomar. Isso porque o IR bem planejado reduz os impactos e custos de incidentes.

Portanto, para aumentar sua maturidade de IR, basta usar a combinação certa de processos, ferramentas e pessoas. Isso pode ser feito a partir de práticas ad hoc com poucas ferramentas para resposta contínua a incidentes com equipes dedicadas. Contudo, simultaneamente, você deve praticar plano de resposta a incidentes e planos de recuperação e continuidade de teste relacionados a ataques cibernéticos. Afinal, caso contrário, um único incidente de ransomware pode deixar sua empresa sem sistemas e dados de TI.

Portanto, para aumentar sua maturidade de IR, basta usar a combinação certa de processos, ferramentas e pessoas. Isso pode ser feito a partir de práticas ad hoc com poucas ferramentas para resposta contínua a incidentes com equipes dedicadas. Contudo, simultaneamente, você deve praticar plano de resposta a incidentes e planos de recuperação e continuidade de teste relacionados a ataques cibernéticos. Afinal, caso contrário, um único incidente de ransomware pode deixar sua empresa sem sistemas e dados de TI.

Felizmente, executar esses exercícios práticos, como por meio de simulação de mesa, também ajudará a descobrir lacunas na detecção de ameaças e implementação de monitoramento. Um programa de resposta a incidentes eficaz funde recursos técnicos e não técnicos.

Realidade

A maioria das organizações tem um programa de resposta a incidentes subdesenvolvido e subfinanciado. Portanto, planeje para que a resposta a incidentes seja um programa “entre silos”, cultivando relacionamentos em toda a empresa, dentro e fora da área de TI. Afinal, os esforços de IR sempre exigirão pessoal qualificado e nunca poderá ser totalmente automatizado.

Organizações que testam seu programa de resposta a incidentes seu incidente encontra lacunas e áreas para melhoria. Certos exercícios também tornam a equipe de resposta a incidentes de segurança (CSIRT) mais confortável e melhor equipada quando ocorre um incidente real.

Em última análise, é fundamental que as organizações tenham uma consciência aguda da limitação de seus recursos internos de IR. Portanto, explore relacionamentos externos com provedores de consultoria que podem ajudar com incidentes enquanto você está planejando e delineando sua capacidade de resposta a incidentes. Ou seja, não deixe isso para quando estiver em meio a um incidente real.

Práticas e soluções de detecção e resposta a ameaças

Comece com uma avaliação de lacunas. Afinal, recolher e relatar os tipos de eventos comuns e garantir a cobertura de ativos críticos e expostos. Esses eventos incluem atividades de login e acesso para:

- Sistemas críticos;

- Aplicativos;

- Alertas de antivírus (AV);

- Grandes transferências de dados de saída;

- Anomalias de acesso remoto.

Então, certifique-se de avaliar os dados de inteligência de ameaças prontos para uso que vêm com a segurança existente. Em seguida, implemente uma abordagem orientada a casos de uso para gerenciar o conteúdo de detecção e regras.

A arquitetura tradicional de detecção e resposta a ameaças inclui um conjunto de ferramentas de segurança. Tal como outras fontes de dados enviando informações para uma solução SIEM para análise e resposta centralizadas. Portanto, tecnologias adicionais, como detecção e resposta de endpoint (EDR) e detecção e resposta de rede (NDR) serão uma necessidade para ambientes de alta maturidade e ameaças. Contudo, também podem ser consumidos como um serviço gerenciado.

Sobre SIEM e SOAR

Entretanto, ambientes mais complexos incluem uma solução SOAR para simplificar as operações por meio de orquestração e resposta. Contudo, ferramentas como SIEM e SOAR exigem pessoal para implantar e operar, e muitas organizações não têm esses recursos disponíveis. De qualquer forma, as equipes de segurança não devem comprar mais monitoramento do que podem gerenciar.

Nesse caso, o ideal é contratar uma empresa de TI qualificada e experiente em monitoramento 24×7. A Infonova, por exemplo, cuida do monitoramento e gerenciamento rotineiro da infraestrutura de TI. Afinal, ao monitorar seus sistemas de forma proativa, essa empresa de TI ajuda a evitar muitos problemas relacionados à tecnologia antes que eles aconteçam. Contudo, mesmo que algo dê errado, um profissional experiente poderá solucionar o problema rapidamente antes que ele aumente. Ou seja, contar com uma empresa de TI economiza tempo e dinheiro para o seu negócio.

Implemente detecção e resposta focada e hospedada na nuvem

Os serviços em nuvem podem ser monitorados usando uma abordagem tradicional de centralização de registros e telemetria em uma ferramenta SIEM. Contudo, isso pode não ser uma solução ideal. Afinal, a telemetria gerada por serviços em nuvem são extensas. Então, mover todos os dados para sistemas de monitoramento locais centralizados se torna muito caro.

Dessa forma, mover a própria ferramenta SIEM para a nuvem faz sentido quando a maioria das fontes de dados da organização se originam na nuvem. As ofertas do Cloud SIEM permitem que as organizações mudem os recursos da execução da ferramenta para outras funções críticas. No entanto, uma nuvem SIEM sozinha é insuficiente para monitoramento de segurança abrangente de ambientes em nuvem. Soluções mais direcionadas, como CASB, contêm suas próprias regras de detecção, análises e inteligência de ameaças que não fazem parte da maioria dos SIEMs.

Solução

Portanto, ao avaliar o SIEM de nuvem, observe os prós e contras das opções para casos de uso de nuvem específicos. Todos eles compartilham os mesmos componentes básicos, mas a responsabilidade para com cada componente varia. Em todos os casos, os clientes são responsáveis por criar suas regras de detecção e gerenciar seus dados. E este é o segredo para um bom programa de resposta a incidentes.

Então, crie uma justificativa de SIEM em nuvem em mais do que apenas uma simples análise de custo. Especialmente ao empregar agilidade operacional, prontidão para escala, nível de adoção de serviço em nuvem e outros fatores qualitativos. Inclusive, determine se uma mudança para nuvem SIEM seria suportada por seu provedor de serviços de segurança.

Plataformas emergentes

Plataformas de segurança cibernética emergentes farão com que as organizações reconsiderem a Arquitetura de Segurança e Arquitetura de Solução. Afinal, muitas equipes de segurança acham difícil realizar avaliações de lacunas e construir roteiros de segurança. Então, um de seus maiores desafios é que está se tornando cada vez mais difícil entender claramente os recursos de segurança e aplicabilidade dos produtos.

Alguns são “widgets” de nicho que oferecem capacidades ou cobertura. Contudo, outros são “plataformas de segurança” mais amplas. E ainda existem aqueles que são nativamente construídos em outras soluções.

Em todos os casos, a dificuldade é descobrir onde e como eles podem se encaixar para fornecer os recursos certos nos lugares certos. É como jogar o jogo de quebra-cabeça Tetris: a “forma” das características do produto inevitavelmente leva a lacunas e sobreposições. Contudo, essas precisam ser identificadas o quanto antes para que possam ser devidamente tratadas. Entretanto, também é importante revisar os roteiros de produtos do fornecedor. Afinal, os mercados de segurança estão sempre se consolidando, porém, nunca estão consolidados.

Por isso, grandes fornecedores de segurança e nuvem estão construindo plataformas unificadas de segurança cibernética. Essas soluções visam implementar um único console, aprendizado de máquina integrado, orquestração e automação, e suporte à integração de terceiros. Essas plataformas são construídas ao longo do tempo, expandindo-se com novos tipos de recursos e integrações conforme as necessidades do cliente surgem.

Exemplo

Por exemplo, alguns fornecedores começaram com gateway da web seguro autônomo e prevenção de perda de dados corporativos (DLP). Contudo, em seguida, adquiriu CASB, seguido pela aquisição da ZTNA e RBI, e então os integrou em uma única plataforma.

Entretanto, os fornecedores também podem adicionar funcionalidades não seguras. É o caso do serviço de borda de acesso seguro (SASE). Afinal, ele combina o exemplo anterior com WAN definida por software (SD-WAN). E até mesmo muitos softwares não seguros e provedores de serviços, como provedores de nuvem em hiperescala, oferecem um conjunto crescente de controles de segurança nativos, como criptografia ou monitoramento.

Arquitetura de segurança

A arquitetura de segurança está implícita em várias estruturas de controle e listas “principais”, como a ISO / IEC 27000 series e Center for Internet Security (CIS) Controls. No entanto, eles não fornecem equipes de segurança com estrutura suficiente para um planejamento detalhado do roteiro. Isso ocorre em parte porque eles nem sempre refletem a evolução nos controles de negócios, TI ou segurança. Então, usando metodologias de arquitetura de segurança, como SABSA, as organizações podem capturar objetivos de segurança de negócios e usá-los como base para construir requisitos e criar arquiteturas de engenharia de sistema.

Essas metodologias são mapeadas para estruturas de arquitetura de segurança corporativa. Contudo, nem todas as organizações as usam ou têm uma função de arquitetura corporativa. Portanto, empresas que já usam uma arquitetura ou estrutura de controle podem precisar complementá-los com modelos de segurança adicionais e processos para preencher lacunas e se alinhar às necessidades do negócio.

De qualquer forma, idealmente, é importante contar com o auxílio de especialistas em monitoramento e programa de resposta a incidentes. Afinal, assim sua empresa fica protegida enquanto você foca em seu core business. A Infonova é uma boa pedida para te ajudar. Confira a seguir um pouco mais sobre essa empresa de TI que atua no mercado desde 2002.

Sobre a Infonova

A Infonova tem foco total no cliente. A empresa conta com profissionais qualificados e aptos a realizarem atendimento trilíngue em diversas frente de TI. Contudo, entre elas, destacam-se:

- Segurança da informação;

- Redes e servidores;

- Monitoramento 24×7;

- Cloud backup;

- Cloud computing;

- Suporte técnico geral.

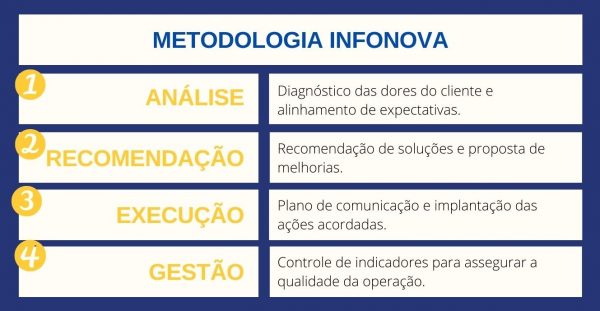

O atendimento da Infonova é feito através de uma metodologia consolidada. Portanto, essa empresa de TI conta com depoimentos da maioria de seus clientes garantindo a qualidade do atendimento.

Em relação à confiança, a Infonova comprova sua transparência e seriedade logo no início do nosso contrato. Afinal, é quando realiza uma visita inicial de manutenção intensiva em todos os computadores da sua empresa e também servidores.

Inclusive, se você pedir, a Infonova oferece um mapeamento de todo seu ambiente de TI. Afinal, seu interesse é conhecer toda sua infraestrutura e, de cara, resolver todas as suas dores.

Resumindo, a Infonova faz um diagnóstico para identificar como está a sua TI. Então, avalia o que está bom, resolvemos o que está ruim e cria um projeto para o que é possível melhorar. Tudo isso sem custo. Ou seja, a Infonova conta com as melhores condições custo-benefício do mercado.

Perfil Infonova

A expertise da Infonova permite fornecer atendimento técnico local com escalas flexíveis definidas pelo cliente. Estas incluem:

- Atendimento por demanda;

- Disponibilização de equipes com 1 técnico local e retaguarda especializada;

- Equipes completas com até 200 profissionais qualificados para assumir parte ou toda a operação de TI.

Colaboradores

O trabalho executado pela equipe da Infonova é primoroso. Afinal, essa empresa de TI se preocupa com seus funcionários. Ou seja, a Infonova oferece participação nos lucros aos seus colaboradores a fim de mantê-los sempre motivados. Além disso, a contratação dos analistas é CLT Full, o que reduz o turnover e aumenta a confiança.

Soluções

Como a empresa de TI completa que é, a Infonova tem soluções voltadas para PMEs, Governo e Corporate. Todas compreendem modelos flexíveis com início rápido e transição sem dor.

Confira a seguir:

Para saber mais sobre os serviços da Infonova, entre em contato pelo (11) 2246-2875 ou clique aqui.

Se quer saber mais sobre o que nossos clientes têm a dizer sobre nossos serviços, baixe gratuitamente nossos cases exclusivos.